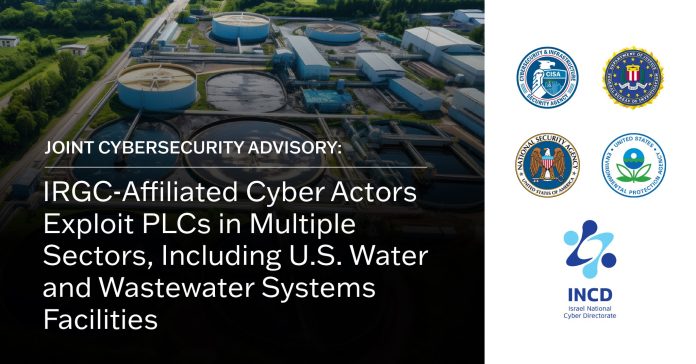

Wiele agencji federalnych ostrzega, że hakerzy powiązani z Iranem obierają za cel amerykańskie systemy wodociągowe i inne gałęzie przemysłu korzystające ze sterowników programowalnych (PLC) produkowanych przez izraelską firmę Unitronics.

Hakerzy powiązani z Korpusem Strażników Rewolucji Islamskiej (IRGC) angażują się w „złośliwą aktywność cybernetyczną”, której celem są urządzenia w technologii operacyjnej PLC wykorzystywane w amerykańskim sektorze systemów wodno-ściekowych oraz w innych gałęziach przemysłu, w tym w energetyce, produkcji żywności i napojów, co najmniej od 22 listopada – podały w ostrzeżeniu z 1 grudnia FBI, Agencja ds. Bezpieczeństwa Cybernetycznego i Infrastruktury (CISA) oraz Agencja Bezpieczeństwa Narodowego (NSA), a do agencji amerykańskich dołączyła Izraelska Krajowa Dyrekcja ds. Cyberbezpieczeństwa (INCD).

Agencje podały, że powiązana z IRGC grupa cyberhakerów (znana pod różnymi nazwami CyberAv3ngers, CyberAveng3rs lub Cyber Avengers) narusza dane uwierzytelniające w urządzeniach Unitronics co najmniej od 22 listopada.

Po zhakowaniu urządzeń PLC w wielu stanach CyberAv3ngers pozostawił następującą wiadomość: „Zostałeś zhakowany, precz z Izraelem. Każdy sprzęt „wyprodukowany w Izraelu” będzie celem CyberAv3ngers.”

Grupa ta przyznała się do licznych ataków na infrastrukturę krytyczną w Izraelu, które rozpoczęły się w 2020 r., a ostatnio zwróciła swoją uwagę na cele w Stanach Zjednoczonych

Jeden z głośnych ataków przeprowadzony przez CyberAv3ngers wymierzony był w ubiegły weekend w wodociągi w pobliżu Pittsburgha, co skłoniło Kongres do zażądania dochodzenia przez Departament Sprawiedliwości (DOJ) i wywołało najnowsze ostrzeżenie że inne przedsiębiorstwa wodociągowe i oczyszczalnie ścieków oraz innych branż, mogą być podatne na zagrożenia.

Cyberatak przeprowadzony 25 listopada przez grupę powiązaną z Iranem wymierzony był w Miejski Zarząd Wodociągów w Aliquippa, zmuszając przedsiębiorstwo do przejścia na obsługę ręczną, a urzędnicy twierdzili, że jakość wody nie uległa pogorszeniu.

Według CISA hakerzy zrealizowali swój atak, wykorzystując słabości cyberbezpieczeństwa, w tym słabe bezpieczeństwo haseł i kontakt z Internetem. Agencja wezwała zakłady wodno-ściekowe do podjęcia środków zapobiegawczych, w tym zmiany haseł i odłączenia sterowników PLC od otwartego Internetu.

.gif)